Mr Robot 1. Sezon Hack Sahnelerinin İncelemesi

Mr.Robot dizisi, aşırı abartılı Hollywood hacker filmleriyle karşılaştırınca takdir ettiğim bir yapım. Hacking sahneleri gerçeğe yakın kurgulanmaya çalışmış. Eksik noktalar barındırsa da, genel olarak başarılı diyebilirim. Bu yazıda bilgisayar ekranını gördüğümüz ya da bahsi geçen seneryoların gerçekliğini değerlendirmeye çalışacağım. Elbette bütün sahneleri ele alamadım. Diziye tekrar göz gezdirirken denk geldiklerimi yazdım.

Yazı içinde yanlış bilgi verdiğimi düşürseniz yorum olarak beni düzeltebilirsiniz. İlgili kısmı düzenlerim.

eps1.0_hellofriend.mov

Ron Kafe, Çocuk Pornosu ve Tor

Açılış sahnesiyle başlayalım. Elliot, Ron ismindeki bir kafeye gidiyor. Kafenin yüksek hızlı internet bağlantısından şüphelendiği için trafiği takip ediyor ve kafe sahibinin çocuk pornosu işine karıştığını buluyor. Öncelikle Elliot'un yaptığını söylediği şeylere bakalım:

-Ağ trafiğini izlenmesi

Evet Elliot dahil olduğu ağın trafiğini "promiscuous mode" destekleyen ağ kartına sahip bir cihazla dinleyebilir. Eğer kafe sahibi de yaptığı işleri aynı ağda yapıyorsa bu dinlemeye takılabilir. Fakat şu haliyle Elliot encrypted(şifrelenmiş) trafiğin içinde ne olduğunu bilemez.

-Tor exit node'larını kullanarak Tor ağında saklanan siteyi keşfetmesi

Şimdi burada işler biraz karışıyor. Öncelikle Tor ağının çalışma mekanizmasını kabaca anlatayım.

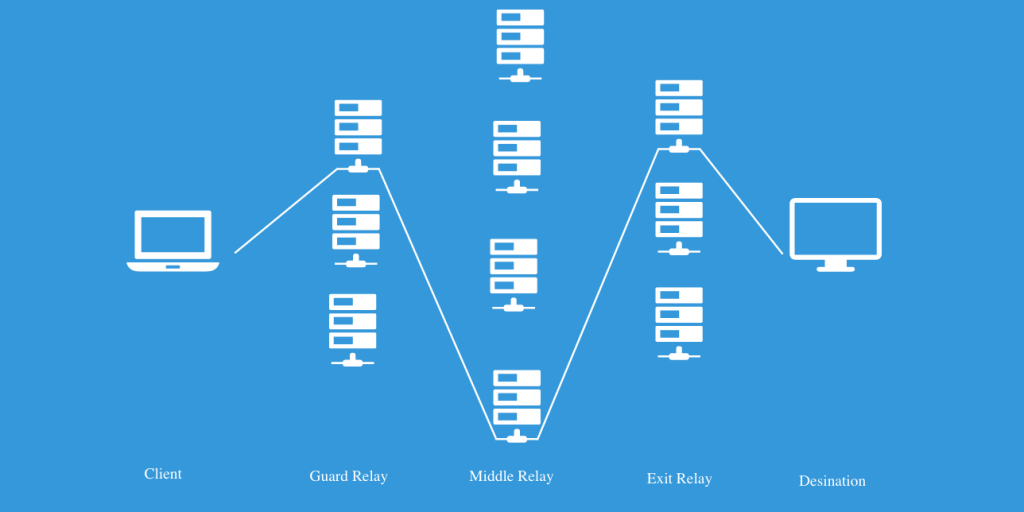

Tor'un kullandığı Onion Routing sistemi 1990'ların ortasında Amerikan ordusu tarafından geliştirilmiştir. Tor'un iletişim yapısı kabaca üç kısımdan oluşur:

Entry(Guard) Relay: Kullanıcılar tarafından hedefe gönderilen paketlerin ulaştığı ilk kısımdır.

Middle Relay: Entry relay'den gelen paketlerin exit relay'e taşınmasını sağlar. Bu kısmın amacı entry relay ile exit relay'in birbirlerini tanımamalarını sağlamaktır.

Exit Relay: Bu kısımda middle relay'den gelen paketler hedefe gönderilir. Son çıkış bu kısımda gerçekleşir.

Şimdi bu sistemin şifreleme modeli hakkında biraz konuşalım. Asimetrik şifreleme hakkında bilgi sahibi olmayanlar için basit tutmaya çalışacağım.

-Bilgisayarımızdan hedef siteye gönderdiğimiz mesajın ismi m olsun.

-Guard relay makinamızın ismi A, middle relay makinamızın ismi B, exit relay makinamızın ismi C olsun.

-Aynı şekilde A makinasının public key'ini Pa, B makinasının Pb, C makinasının Pc olarak isimlendirelim.

m isimli mesajın bu ağda aldığı yol şöyle olacaktır.

- m sırasıyla önce C makinasının, sonra B makinasının, daha sonra A makinasının public key'i ile şifrelenip A makinasına yollanır. A makinasına gelen veri: Pa(Pb(Pc(m)))

- A makinası bu veriyi kendi private key'ini kullanarak deşifre eder. Elde ettiği veriyi B makinasına yollar. B makinasına gelen veri: Pb(Pc(m))

- B makinası aynı şekilde kendi private key'i ile gelen veriyi deşifre edip C makinasına yollar. C makinasına gelen veri: Pc(m)

- C makinası da aynı işlemi uygulayarak veriyi hedef siteye yollar. Hedef siteye gelen veri:m

Burada gördüğümüz şey, eğer hedef site SSL/TLS (yani HTTPS) kullanmıyorsa, exit node ile site arasındaki trafiğin aslında şifrelenmemiş olması. Ron'nun sitesinin HTTPS kullanmadığını ve şifrelenmemiş her şeyin okunabileceğini varsayarsak, exit node kullanılarak bazı şeyler keşfedebilir. Ancak anlattıklarını yapmış olması pek mümkün gözükmüyor.

- Birincisi, Tor 800'ün üzerinde exit node'a sahip ve Elliot'ın Ron'un hangisini kullandığını bilmesi pek mümkün değil.

- İkincisi, eğer Elliot bir şekilde doğru exit node'u biliyorsa bile, gelen paket şifrelenmiş olduğu için kaynağının kim olduğunu bilemez. Sadece middle relay'den gelen şifrelenmiş veriyi ve siteye giden veriyi görebilir. FBI ve NSA'in bile bu deşifre edemediğini düşünürsek Elliot'ın bu işi tek başına yapması mümkün gözükmüyor. Tabiki Tor kullanan bazı insanların FBI tarafından yakalandığını biliyoruz. Ancak FBI suçluları trafiği deşifre ederek bulmuyor. Tor Browser'daki güvenlik açıkları, Adobe Flash'daki güvenlik açıkları vs. kullanılarak bazı bilgiler ediniyorlar. Aslında sadece bunlar da değil. Örneğin suçlu internette yaşadığı şehri belli eden bir mesaj attı diyelim. Polis (ya da FBI herneyse) o şehirde Tor Guard Relay'lerine çokça paket gönderen internet abonelerini tespit ediyor. Daha sonra bu abonelerin internet aktiviteleri takip ediliyor. Eğer suçlunun internette aktif olduğu zaman, abonenin kullanımının arttığı zamanlarla örtüşüyorsa bu kişiyi bu şekilde de tespit edebiliyorlar.

Psikoloğun Şifresinin Ele Geçirilmesi

Bu sahnede Elliot psikoloğunun hesabını nasıl hacklediğini anlatıyor.

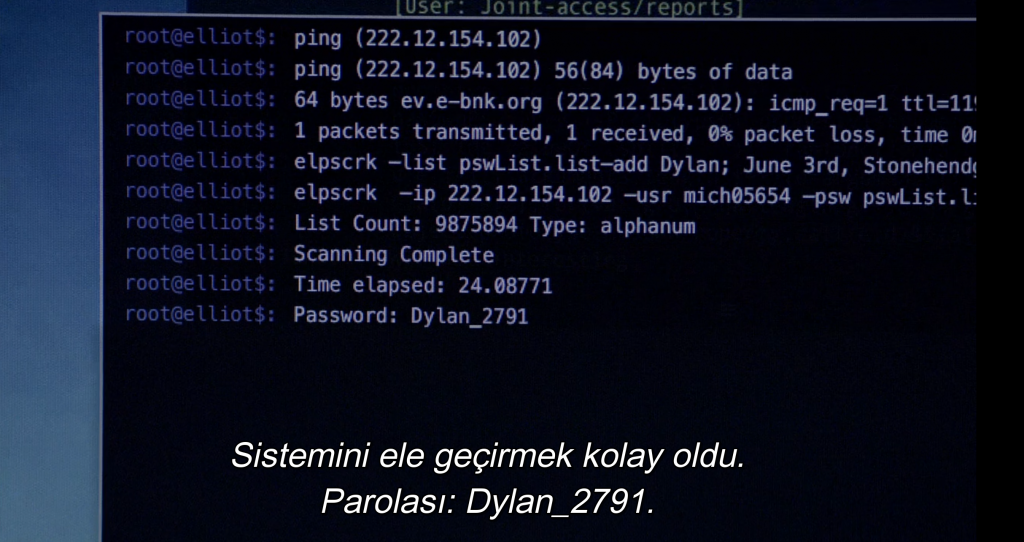

Bu ekran görüntüsü üzerine biraz çıkarım yapalım:

- Elliot'ın hack işlerinde kullandığı bilgisayarın kullanıcı adı elliot. Bu konuda tecrübeli kişiler, bunun sistemlerde iz bırakma ihtimali olduğunu bilirler. Doğru bir pratik değil.

- ev.e-bnk.org adlı tahminimce bir banka sitesinde brute force açığı bulunmakta. Yani banka defalarca şifre denenmesine izin veriyor.

- Elliot kendi yazdığı elpscrk isimli bir tool kullanıyor. Bu tool crunch gibi verilen anahtar kelimelerle kombinasyon yapıp wordlist oluşturma özelliğine sahip.

- Aynı zamanda elpscrk, thc hydra gibi brute force saldırılarında da kullanılabiliyor.

- Elliot'ın brute force saldırısında kullanacağı wordlist 9.875.894 kelimeden oluşuyor.

- Wordlist sadece sayı ve harflerden (alphanum) oluşmasına rağmen alttan tire karakteri olan bir şifreyi bulabiliyor :( Bunu basit bir çekim hatası olarak değerlendiriyorum.

- Şifre 24 dakika ya da saniyede bulunuyor.

Öncelikle şunu belirtmek gerekir ki bu bir online saldırı. Yani siteye veri gönderip dönen cevaba göre şifrenin geçerli olup olmadığı anlaşılıyor. Bu saldırı hem yavaş olacaktır hem de firewall'lar tarafından tespit edilip engellenebilir. Ancak anlaşılan o ki bu bankanın rezalet bir güvenlik altyapısı var bu yüzden saldırı mümkün olabiliyor. Fakat yine de Dylan_2791 gibi kompleks bir şifrenin bu kadar kısa sürede bulunması çok büyük bir şans. Bu saldırı gerçekten yaşanabilir, fakat bu kadar kısa sürede olması pek mümkün değil.

Evil Corp Saldırısı

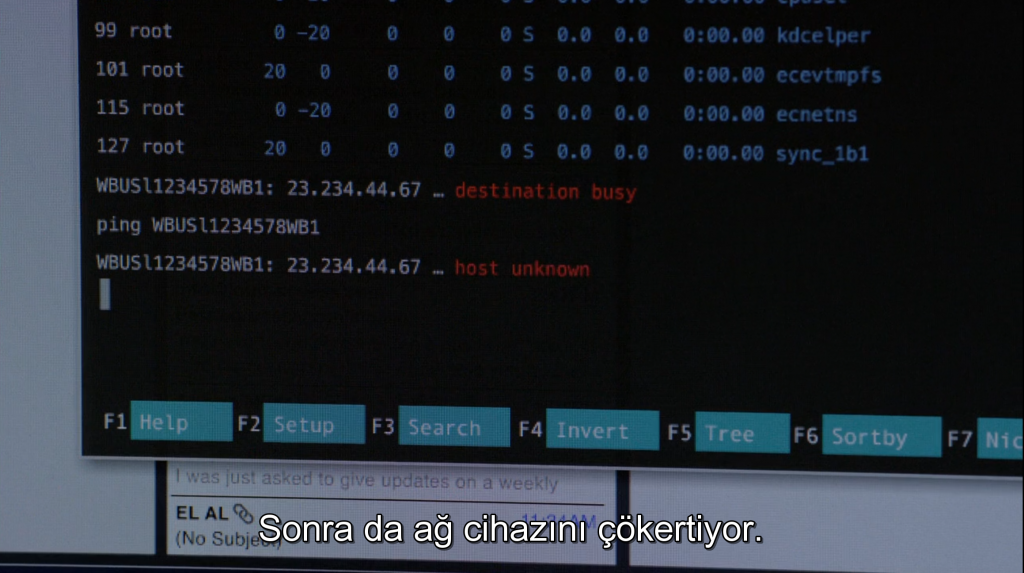

Evil Corp çok büyük bir Ddos saldırısına maruz kalıyor. Lloyde sunucuların bir türlü restart edilmediğinden dert yakınıyor. Aslında bu tür saldırılarda yapılacaklar az çok bellidir. Gidion da bunu talep ediyor.

Fakat Elliot bunun sıradan bir Ddos saldırısı olmadığını farkediyor. Sunucuların içinde Rootkit olabileceğini düşünüyorlar. Rootkit basitçe bilgisayarın daha alt katmanlarına yerleşen, diğer programlar tarafından tespit edilemeyen kod parçalarına verilen isimdir. Rootkit'leri kodlamak da tespit etmek de zordur. Rootkit'ler genellikle bilgisayar üreticileri tarafından bilgisayarlara (büyük ihtimalle devletlerin talebiyle) yüklenir. Ya da NSA gibi gizli servisler büyük bütçelerle rootkit kodlayarak/kodlatarak bunu amaçları için kullanır. Yani saldırıyı yapan grup çok çok deneyimli diyebiliriz.

Bahsedilen rootkit, sunucuların ağa bağlanmasını engelleyerek Evil Corp'un maksimum süre devre dışı kalmasını sağlıyor. Fsociety'nin rootkit kullanmasındaki amaç, çok gözle görülür bir hasar vermektense rootkit gibi tespit edilmesi zor bir şey ile problemler yaratıp ekibin işi çözmesini geciktirmek. Yani isteselerdi tüm dosyaları silebilirlerdi. Fakat bu sefer ekip problemi net farkedip yedeklerden falan sistemi geri döndürebilirdi. Rootkit yüzünden sorunu başka bir yerlerde arayacaklarını düşünmüş olabilirler. Fakat Elliot durumu farkedip bunun yaşanmasına izin vermedi. Ayrıca burada şöyle garip bir nokta var. Söylenenlere göre rootkit sunucular her başladığında (yani her çalıştırıldığında) başka bir makinaye bulaşıyor. Madem rootkit'in başka bir makinaya bulaşma kapasitesi var bunu neden tek seferde yapmıyor? Biraz show yapmak istemiş anlaşılan.

Daha sonra Elliot ve Gidion çok gerekli olmayan bir şekilde datacenter'a gidiyor. Burada rootkit'in bulaştığı makinalar temizleniyor.

eps1.1_ones-and-zer0es.mpeg

Tyrell'in E-Mail Hesabının Hacklenmesi

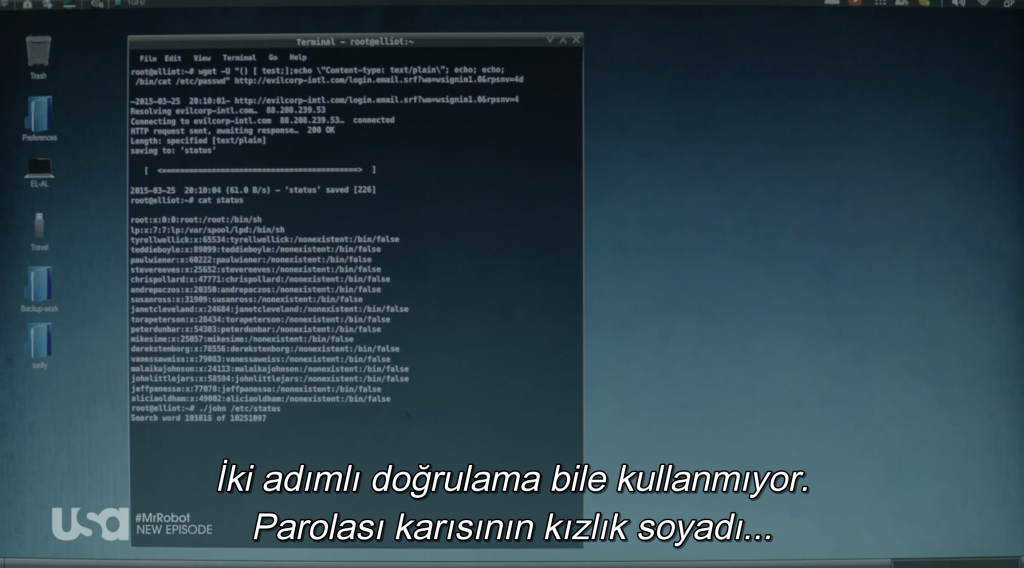

Evil Corp'un e-posta sunucularının pek güncellenmediğini Elliot'dan öğreniyoruz. Daha sonra karşımıza şu terminal ekranı geliyor:

Şimdi bu terminal ekranından çıkarımlar yapalım:

Elliot'ın wget kullanarak Linux bir sistemdeki kullanıcı bilgilerinin bulunduğu /etc/passwd dosyasını indirdiğini görüyoruz. Tabiki normalde bu dosyanın dışarıdan erişilemez olması lazım. Elliot burada Shellshock açığını kullanıyor. Payload'u wget'in -U parametresini kullanarak user-agent içinde gönderiyor. bin/cat komutunu çağırarak etc/passwd dosyasını okuyor. Content-type belirlemesi de sunucudan 500 hata kodunun dönmesini engellemek için.

İkinci adımda John The Ripper programını kullanarak şifre kırmaya başlıyor. Fakat problem şu ki indirdiği /etc/passwd dosyasında kırılacak bir hash bulunmamaktadır. Kullanıcıların şifrelerinin hash bilgileri /etc/shadow dosyasında tutulur. Bunu elde etmesi için de sunucuda root olması gerekir ki bunu göremiyoruz.

Ollie'nin Bilgisayarının Hacklenmesi

Bu sahnede Rapçi kılığına girmiş ajan gibi biri Ollie'ye bir CD hediye ediyor. CD içinde bir trojan var. Bu trojan CD'yi takar takmaz autorun da çalışıyor olabilir, video şeklinde gizlenmiş de olabilir. Her şekilde şüphe çekmeyecek ve uygulanması basit bir saldırı. Oldukça mümkün.

Bu sahnede Rapçi kılığına girmiş ajan gibi biri Ollie'ye bir CD hediye ediyor. CD içinde bir trojan var. Bu trojan CD'yi takar takmaz autorun da çalışıyor olabilir, video şeklinde gizlenmiş de olabilir. Her şekilde şüphe çekmeyecek ve uygulanması basit bir saldırı. Oldukça mümkün.

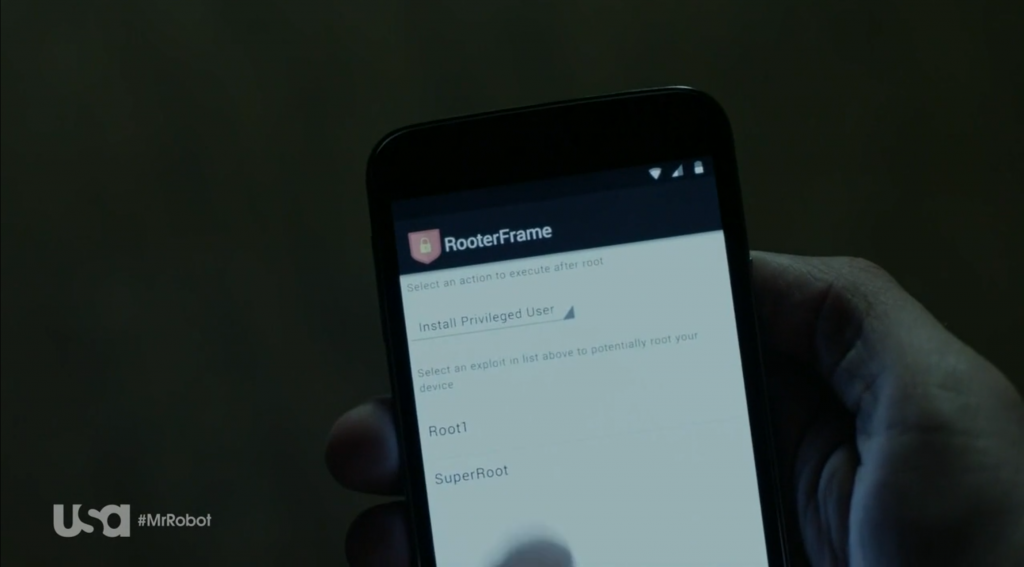

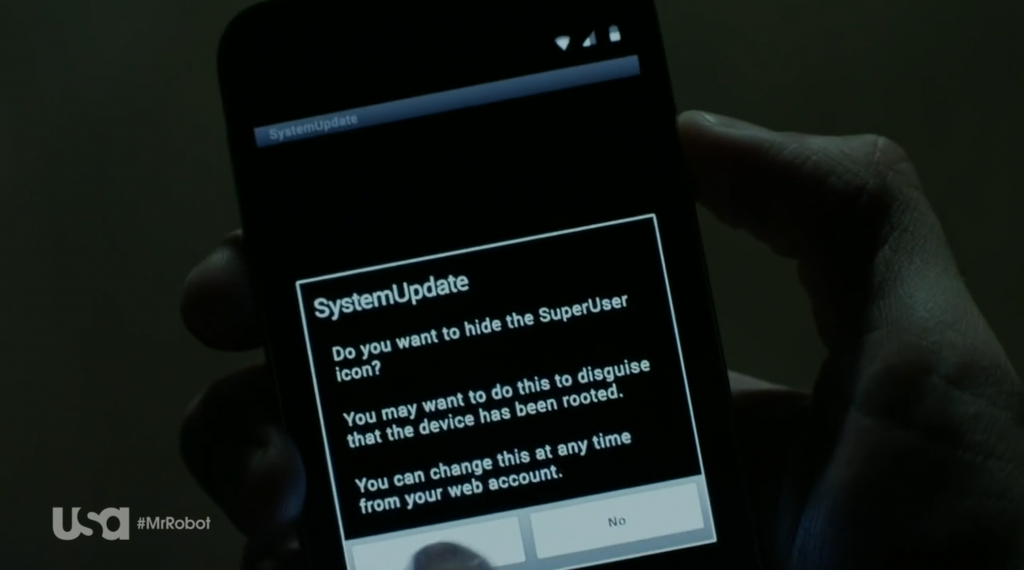

Tyrell'in Telefon'a Casus Yazılım Yüklemesi

Bu sahnede Tyrell, fiziksel olarak erişimi olduğu telefona önceden getirdiği sd kartı takarak rootlama işlemini gerçekleştiriyor.

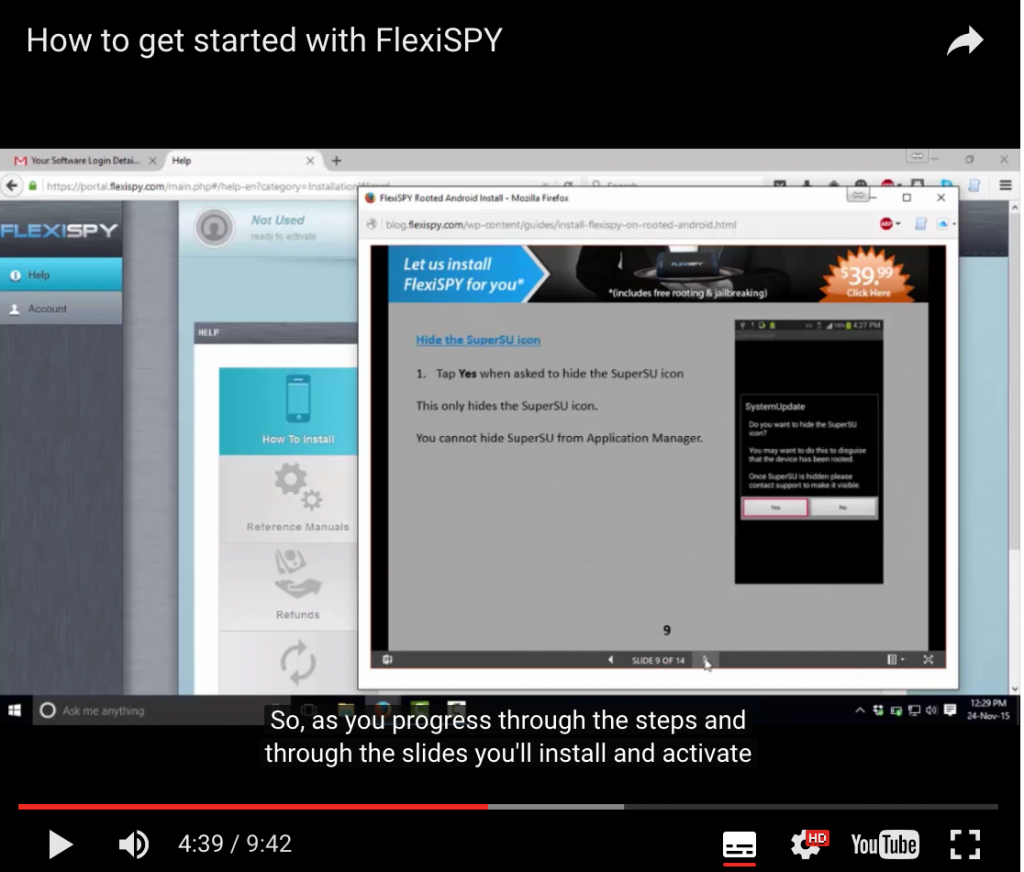

Daha sonra -muhtemelen- Flexispy isimli isimli casus yazılımı yüklüyor.

Daha sonra -muhtemelen- Flexispy isimli isimli casus yazılımı yüklüyor.

Benzer görüntü Flexispy'ın tanıtım videosunda da var. Temiz iş.

eps1.4_3xpl0its

Kart Kopyalama Sahnesi

Bu sahnede şapkalı adamın (isimleri unuttum) elinde bir çanta ile yaka kartı bulunan bir adama çarptığını görüyoruz.

Anlaşılacağı üzere adamın yaka kartını kopyaladılar. Öncelikle adamın kartının RFID(Radio Frequency Identification) mi NFC(Near Field Communication) mi yoksa HID iClass mı kullandığını bilmiyoruz. Ancak yöntemi rahatça anlayabiliyoruz.

Şu şekildeki bir RFID kart kopyalama cihazı satın alınıp bir çantanın içine konulur.

Daha sonra sahnedeki gibi bu cihazı kurbanın kartına yaklaştırarak içindeki data'yı kopyalayabiliriz. Sonra bunu başka bir boş karta aktarıp kullanmaya devam edebiliriz.

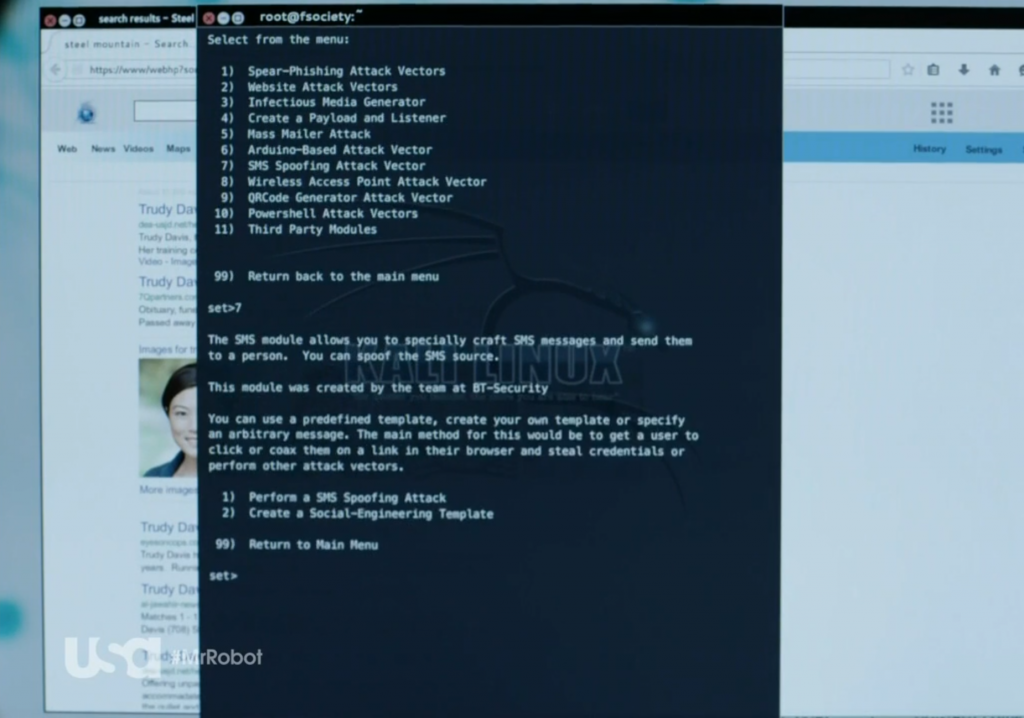

Spoofed SMS Gönderimi

Bu sahnede kadına kocasının telefonundan gönderilmiş gibi spoofed bir SMS atılıyor. Sahnede bunun için SET'in (Social Engineering Toolkit) bir modulü kullanmış fakat o modül artık desteklenmiyor.

Fakat yine de spoofed arama yapabileceğiniz ya da SMS atabileceğiniz servisler mevcut. Ancak bir numaradan kişiye SMS atınca rehberinde kayıtlı isimde mi gözüküyor yoksa telefon numarası şeklinde mi ondan emin değilim, deneyeceğim.

Fakat yine de spoofed arama yapabileceğiniz ya da SMS atabileceğiniz servisler mevcut. Ancak bir numaradan kişiye SMS atınca rehberinde kayıtlı isimde mi gözüküyor yoksa telefon numarası şeklinde mi ondan emin değilim, deneyeceğim.

USB Bellek Sahnesi

Klasik bir taktik olarak içi malware yüklü olan USB bellekler hedefe yakın bir konuma bırakılır. Hedef bu işlerden pek anlamıyorsa belleği bilgisayara takıp içinde ne var diye bakacaktır.

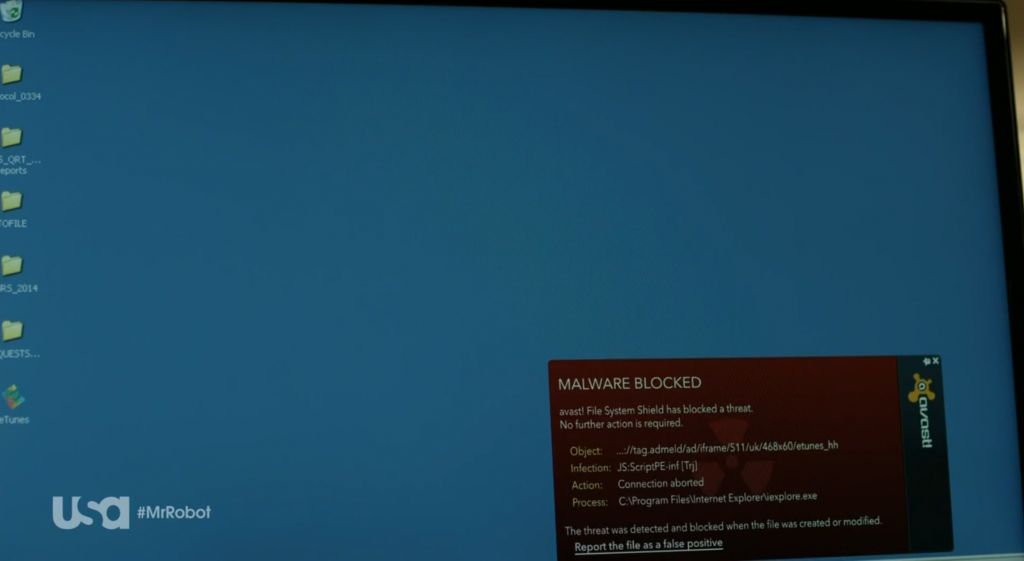

Fakat problem şu ki Metasploit'in meterpreter aracı direkt olarak kullanılmış. Zaten sonraki sahnede buna bir gönderme var. Elliot Darlene'i "Rapid9'dan mı indirdin?" diye azarlıyor. Metasploit'in yapımcı firması Rapid7'a gönderme yapılmış. Herneyse, Darlene meterpreter programını encode etmediği için de Antivirüs yazılımı uyarı verip dosyayı sildi. Gerçi Antivirüs yüklü olmasa bile meterpreter'ın bu tip seneryolar için kullanımı pek gerçekçi değil. Saldırgana pratiklik sağlamıyor.

Hapishane Sahnesi

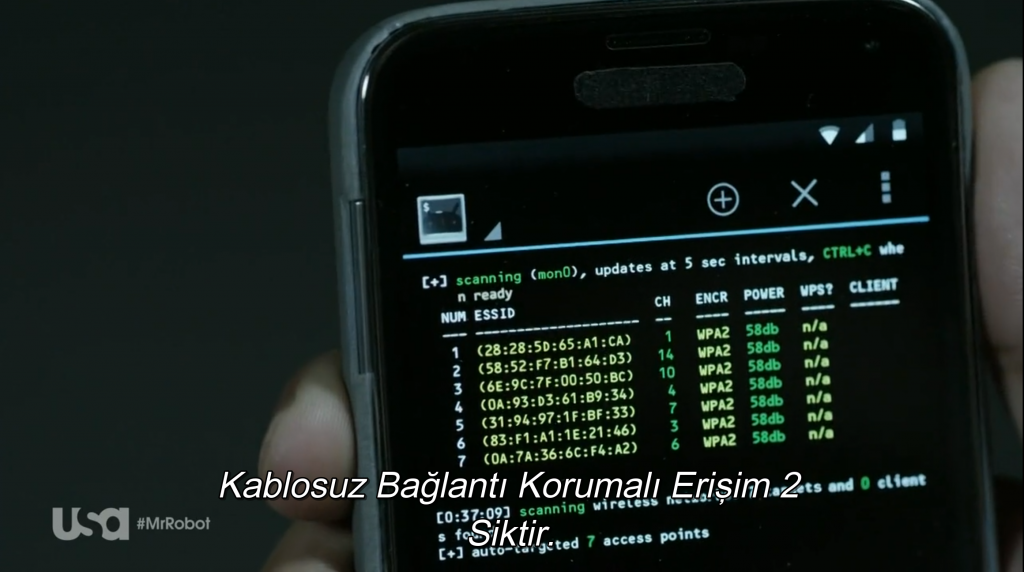

Elliot ilk olarak -muhtemelen- Kali yüklü bir telefon ile Wifi şifresini kırarak network'e girmeyi deniyor. Fakat ağ, kırılması çok uzun zaman alacak WPA2 algoritması ile şifrelendiğinden dolayı ve handshake yakalamanın da zor oluşundan dolayı bundan vazgeçiyor.

Daha sonra Elliot polis arabalarının bluetooth bağlantısını keşfediyor. Açıkçası bluetooth protokolü ve güvenliği hakkında çok bir bilgim olmadığı için detaylı bilgi veremeyeceğim. Anladığım kadarıyla polisin bilgisayarındaki açık olan bluetooth'u hackleyerek bilgisayara erişim sağlıyor ve uzaktan malware indiriyor. Daha sonra polisin bilgisayarı üzerinden hapishane ağına bağlanıyor.

Daha sonra Elliot polis arabalarının bluetooth bağlantısını keşfediyor. Açıkçası bluetooth protokolü ve güvenliği hakkında çok bir bilgim olmadığı için detaylı bilgi veremeyeceğim. Anladığım kadarıyla polisin bilgisayarındaki açık olan bluetooth'u hackleyerek bilgisayara erişim sağlıyor ve uzaktan malware indiriyor. Daha sonra polisin bilgisayarı üzerinden hapishane ağına bağlanıyor.

Sonrası hakkında bir bilgi verilmiyor. Hücre kapıları hangi bilgisayardan kontrol ediliyordu, Elliot ağ üzerinden o bilgisayara nasıl erişim sağladı detay verilmiyor.