Multiple Vulnerabilities on Airtame Device (Before Version 3)

TL;DR

I found following vulnerabilities on the Airtame Device (Before Version 3)

- Session Fixation (CVE-2017-15304)

- Updating Firmware via HTTP

- Using Weak Cryptographic Hash Function For File Integrity

- Using Weak Cryptographic Hash Function For Storing Passwords

- Using Hardcoded Credentials

Problem 1, 4, 5 are gone since they removed their Php web panel. It's not possible for me to retest the problem 2 and 3 since I don't have the device anymore. Since 2,5 months have passed from initial report submission, I don't think it's an ethical issue to share them publicly.

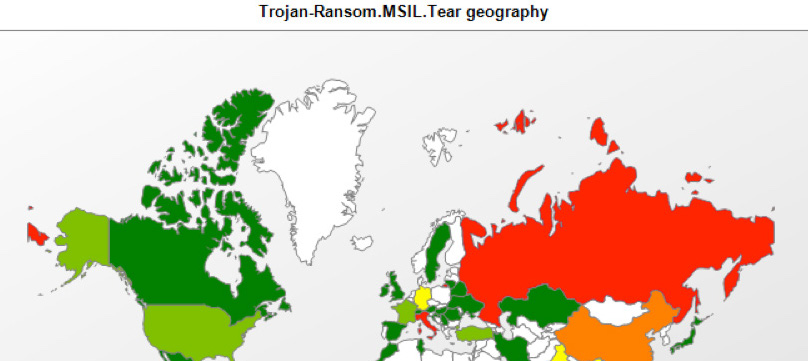

I'm Sorry For Hidden Tear and EDA2

As you all know, I published Hidden Tear's code in August 2015, and EDA2's code in October 2015. I explained the reasons behind these publications several times. To summarise them again:

Blackhat-Defcon'da Demo Yapmak İsteyenler İçin Deneyimlerim ve Tavsiyelerim

Bildiğiniz üzere Leviathan Framework tool'u ile Blackhat USA 2017 ve Defcon 25'de demo yapmaya hak kazanmıştık. Bu yazıda yaşadığım deneyimleri ve Blackhat ve Defcon'da demo yapmak isteyenler için tavsiyelere yer vereceğim. Bu yazıyı yazmamın sebebi, Türkiye'de bu işi başarabilecek çok fazla sayıda insan olduğu halde çok az kişinin bunları denemesi. Deneyimlerim ve yorumlarım belki bu insanları cesaretlendirir ve önümüzdeki yıllarda bu ortamlarda bolca Türk uzman görebiliriz.

-Not: Burada yer alan tavsiyeler güvenlik alanında iyi derecede bilgiye sahip olan, İngilizce bilen ve yeni bir tool üretmek isteyen insanlara hitap ediyor. Ayrıca aşağıda yer alacak her tavsiye aşırı derecede özneldir.-

Yeni Bir Tool Üretmenin Felsefesi

Yeni bir tool üretmek iyi derecede bilgi ister, fakat bu bilgi seviyesi gerekli olan tek şey değil. Örneğin, siz çok iyi bir programcı olabilirsiniz ve network güvenliği hakkında uzmanlığa yakın bir bilginiz olabilir. Fakat bu, network güvenliği alanında orijinal bir tool üretebileceğiniz anlamına gelmez. Aynı şekilde sizden daha alt seviye biri bütün dünyanın kullanacağı bir tool üretebilir.

Bu konuda müzik dünyasından bir örnek verebilirim: Lars Ulrich

Blackhat USA ve Defcon'da Demo Yapmaya Hak Kazandık

Bildiğiniz üzere bundan yaklaşık 2 ay önce Özge Barbaros ile Leviathan Framework isimli tool'u yayınlamıştık. Bu tool ile dünyanın en prestijli offensive security konferansları olan Blackhat USA ve Defcon konferanslarının Arsenal ve Demo Labs kısımlarında demo yapmaya hak kazandık. Lise hayallerimi gerçekleştirmeyi başardığım için çok mutluyum. Konferans dönüşünde edindiğim tecrübeleri ve sunum yapmak isteyenler için tavsiyelerimi paylaşacağım. 24-31 Temmuzda Las Vegas'ta görüşmek üzere.

Linkler:

https://www.blackhat.com/us-17/arsenal.html#leviathan-framework

https://www.defcon.org/html/defcon-25/dc-25-demolabs.html

Wide Range Detection of Doublepulsar Implants with Leviathan

As you all know, we published Leviathan Framework 3 days ago. It has limited pool of exploits but we are trying to add new ones. I was checking to find a doublepulsar detection code in Python for implementing it to Leviathan, found a great one: https://github.com/countercept/doublepulsar-detection-script

It's really easy to implement Python exploits to Leviathan by following our manual. I implemented both SMB and RDP codes. So let's see how Leviathan helps you to detect Doublepulsar implants in wide range. This is a great example which shows Leviathan's custom exploit flexibility.

Discovery Phase

Firstly, you need to discover IP addresses which are running RDP or SMB. You have 3 different options:

Old School Phishing Vulnerability on Outlook for Mac (CVE-2017-0207)

After I found a vulnerability on Outlook365 product, I started to check other Outlook platforms as well. Long story short, I found an input validation vulnerability on Outlook for Mac product.

Proof of Concept

I created a Basic-Authentication protected folder on my website and put an image file on it.

Türkçe Sohbet Eden Chatbotlar

Günümüzde pek çok teknoloji firması, Iron Man filmindeki Jarvis gibi ses komutlarıyla çalışan bir yardımcı yapma gayretinde. Eskiden bu tip yazılımların Türkçe desteği olmasa da artık yavaş yavaş Türkçe versiyonları gün yüzüne çıkıyor. Bunun en güzel örneği Apple'ın Siri'si. Türkçe'yi çok iyi bir şekilde algılayıp cevap verebiliyor.

Bu tip botların dünyada yarattığı en büyük endişe maalesef gizlilik ihlali. Çünkü bu yazılımlar konuşmalarınızı internet üzerinden bir yere gönderip cevabını size geri gönderiyor. Yani konuşmalarınız aslında bir yerlerde kayıt altında tutuluyor. Özellikle sizi sürekli dinleyen yazılımların verdiği endişe çok büyük. Örneğin Siri sadece "Hey Siri" derseniz ya da Google "Ok Google" derseniz komutlarınızı işliyor fakat bu cümleleri yakalayabilmesi için sizi her zaman dinlemeli. Bu yaptığı dinlemeleri nasıl değerlendiriyorlar bu bir soru işareti. Sürekli dinlemeyi deaktif etseniz bile bunun gerçekten deaktif olduğundan emin olmak güç.

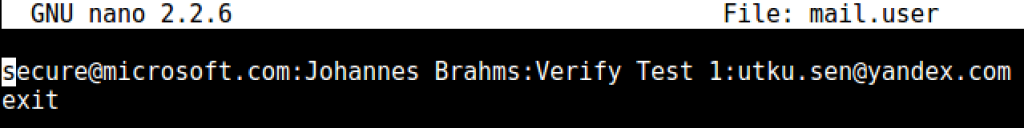

Sending Valid Phishing E-mails From Microsoft.com Domain by Using Office 365

This post covers a weird and simple vulnerability that I found in Microsoft Office 365 service. To be honest, I can't say I fully understand the logic behind of this vulnerability. Anyway, it's fixed now.

In september, I was testing spam filters of various e-mail services such as Gmail, Outlook 365 and Yandex. I used my university e-mail address which uses Office 365 Web Service and personal e-mail addresses from Gmail and Yandex. I installed sees tool on an Amazon server to send phishing e-mails. The test wasn't so successful. A sample setting for targeting my Yandex e-mail:

It landed on spam folder. Tried with Gmail and Outlook 365, still no luck. Maybe this tool was not so efficient maybe I was doing a mistake, I wasn't sure.